كشف باحث أمني عن ثغرة أمنية ” كارثية ” في المتصفح Arc Browser كانت ستسمح للقراصنة بإدخال تعليمات برمجية عشوائية إلى جلسات تصفح المستخدمين الآخرين باستخدام شيء بسيط مثل مُعرف المستخدم، الذي يمكن العثور عليه بسهولة. تم إصلاح هذه الثغرة في 26 أغسطس، وتم الكشف عنها اليوم في منشور على مدونة الباحث الأمني xyz3va، بالإضافة إلى بيان صادر عن شركة The Browser Company. تؤكد الشركة أن سجلاتها تشير إلى عدم تأثر أي مستخدم بهذه الثغرة.

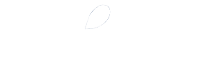

استند هذا الهجوم، الذي يحمل الرمز CVE-2024-45489، إلى خطأ في تكوين نظام Firebase الخاص بشركة The Browser Company، وهو عبارة عن ” خدمة قاعدة بيانات كخلفية “، يُستخدم لتخزين معلومات المستخدمين، بما في ذلك ميزة Arc Boosts، التي تتيح للمستخدمين تخصيص مظهر المواقع التي يزورونها.

في بيانها، كتبت شركة The Browser Company ما يلي :

يحتوي Arc Browser على ميزة تُسمى Boosts تسمح لك بتخصيص أي موقع ويب بإستخدام CSS وجافاسكريبت مخصصين. ونظرًا لأن تشغيل جافاسكريبت عشوائي على المواقع قد يمثل مخاوف أمنية، فقد قررنا عدم إتاحة مشاركة Boosts مع جافاسكريبت مخصص بين المستخدمين، لكننا ما زلنا نقوم بمزامنتها مع خوادمنا بحيث تكون Boosts الخاصة بك متاحة عبر جميع أجهزتك.

نستخدم Firebase كخلفية لبعض ميزات Arc Browser، ونستخدمها لتخزين ومزامنة Boosts عبر الأجهزة. ولكن تم تكوين قوائم التحكم بالوصول (ACLs) في Firebase بطريقة خاطئة، مما سمح بطلبات المستخدمين في Firebase بتغيير معرف منشئ Boost بعد إنشائه. هذا سمح لأي Boost بأن يُسند إلى أي مستخدم ( بشرط الحصول على معرف المستخدم الخاص به )، وبالتالي تشغيل CSS أو جافاسكريبت المخصص على الموقع الذي يعمل عليه Boost.

يمكنك الحصول على معرف المنشئ الخاص بشخص ما بعدة طرق، بما في ذلك الروابط المرجعية، والأدوات المشتركة، وBoosts المشتركة علنًا. بإستخدام هذه المعلومات، كان بإمكان المهاجم إنشاء Boost يحتوي على تعليمات برمجية عشوائية وإضافته إلى حساب Arc الخاص بالضحية دون أي إجراء من جانب الضحية. وهذا خطير للغاية.

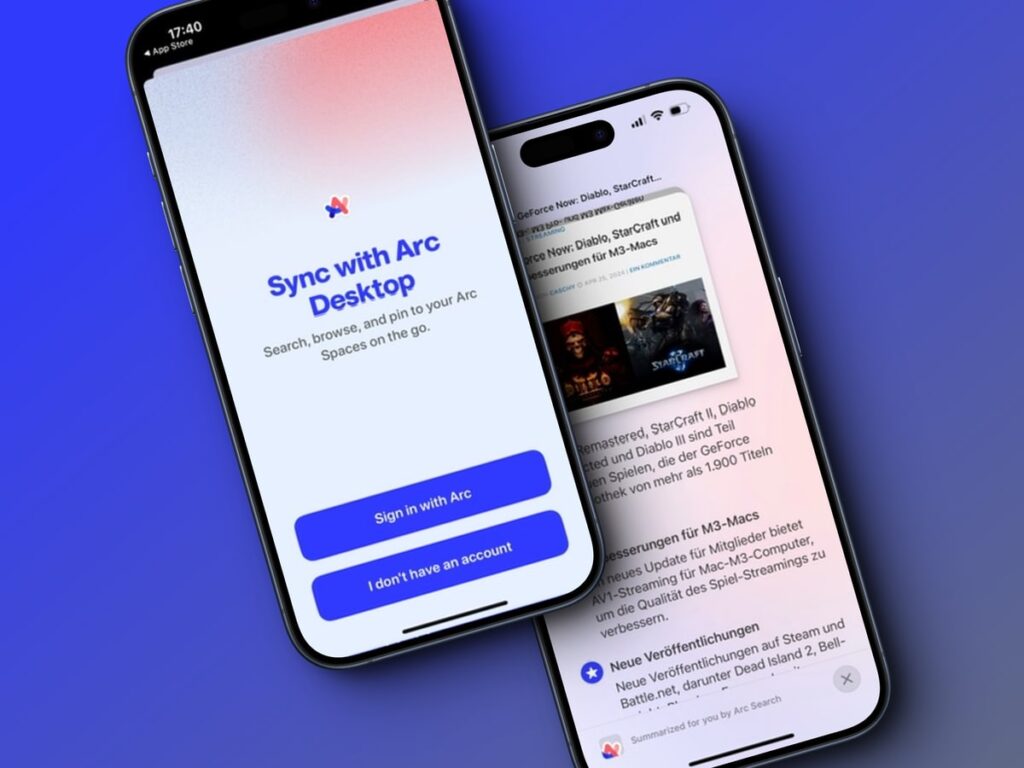

استجابت شركة The Browser Company بسرعة، حيث أبلغ xyz3va عن الثغرة إلى الشريك المؤسس هارش أغراوال، وقام بعرضها في غضون دقائق، وتم إضافته إلى مجموعة Slack الخاصة بالشركة في غضون نصف ساعة. تم إصلاح الثغرة في اليوم التالي، وتفصّل الشركة في بيانها قائمة التحسينات الأمنية التي قالت إنها تنفذها، بما في ذلك إنشاء برنامج لتقديم المكافآت مقابل الثغرات الأمنية التي يتم إكتشافها في برمجياتها، والانتقال من Firebase، وتعطيل جافاسكريبت المخصص في البوستات ( Boosts ) المتزامنة، وتوظيف المزيد من الموظفين المتخصصين في الأمن السيبراني.

الملخص

كشف باحث أمني عن ثغرة خطيرة في المتصفح Arc Browser تسمح للمهاجمين بإضافة تعليمات برمجية عشوائية إلى جلسات المستخدمين بإستخدام معرفاتهم التي يمكن الحصول عليها بعدة طرق. إستندت الثغرة إلى خطأ في إعدادات Firebase التي استخدمتها الشركة لتخزين المعلومات. إستجابت الشركة بسرعة بعد الإبلاغ عن الثغرة وقامت بإصلاحها في اليوم التالي، وأعلنت عن تحسينات أمنية إضافية لمنع تكرار مثل هذه المشاكل مستقبلاً.